Nauka

Saturn trafiony? Potężny rozbłysk poruszył astronomów

10 lipca 2025

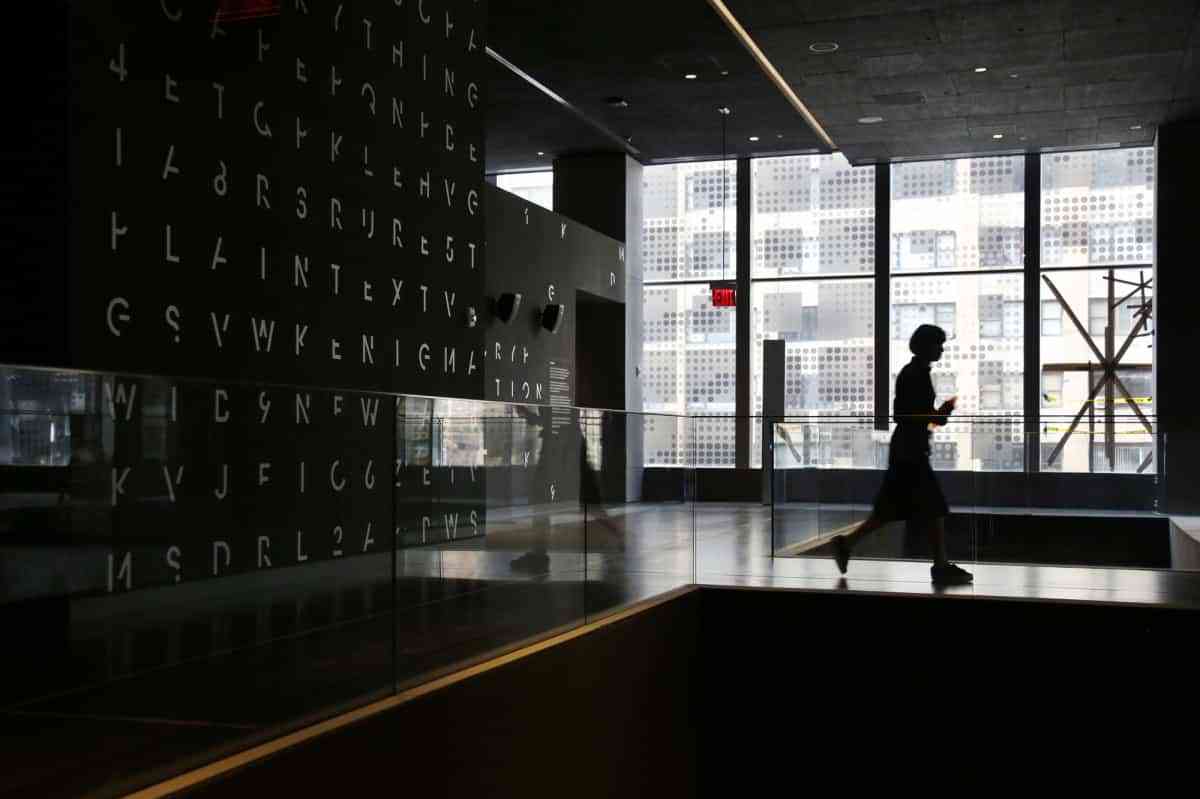

Tylko nieprzemakalne metody szyfrowania mogą zabezpieczyć naszą prywatność przed z natury wścibskimi rządami, które marzą o totalnej kontroli obywateli – twierdzili już w latach 80. założyciele ruchu cypherpunk. W 2014 r. Hollywood udowodniło, że można zrobić pasjonujący film o matematyce. „Gra tajemnic” opowiadała historię Alana Turinga, naukowca zaangażowanego w latach 40. ubiegłego wieku w łamanie niemieckich szyfrów. Choć toczył swoją bitwę przy biurku, to jednak również tam, […]

W 2014 r. Hollywood udowodniło, że można zrobić pasjonujący film o matematyce. „Gra tajemnic” opowiadała historię Alana Turinga, naukowca zaangażowanego w latach 40. ubiegłego wieku w łamanie niemieckich szyfrów. Choć toczył swoją bitwę przy biurku, to jednak również tam, w zaciszu uniwersyteckiego gabinetu – a nie tylko na froncie – ważyły się losy wojny i milionów ludzkich istnień.

Potem, w czasie zimnej wojny, kryptografia nadal była narzędziem walki wywiadów, domeną tajnej polityki i agentów. Aż do końca XX wieku, gdy ludzkości przytrafiła się rewolucja cyfrowa i kryptografia zawitała pod strzechy. Stała się niezbędna dla miliardów ludzi, nawet jeśli niektórzy z nich nie do końca zdają sobie z tego sprawę.

Od układów cyfr zależy bowiem ich codzienne życie – rozmowa telefoniczna, zakupy kartą płatniczą w warzywniaku, fotografia z wakacji.

Już w latach 80. wąskie grono wtajemniczonych przewidywało, że szyfry będą powszechnie stosowane. I że staną się jedyną gwarancją elementarnego prawa obywatela do prywatności oraz orężem chroniącym go przed zawsze wścibskimi rządami, organami ścigania i pokusą totalnej kontroli.

Nazwa cypherpunk – określająca powyższą ideę – zrodziła się później, w latach 90., jako żartobliwe nawiązanie do popkulturowej idei cyberpunku. Ale w sprawie szyfrów nie ma żartów.

U podstaw ideologii cypherpunk leży przekonanie, że wraz z rozwojem nowych metod komunikacji konieczne jest zapewnienie ich poufności. Kiedyś wysyłaliśmy listy, wierząc w wiarygodność instytucji poczty – choć każda wiadomość mogła zostać przeczytana, znani byli nadawca i adresat, to jednak rzadko kto myślał o tym, by szyfrować przekaz.

Sytuacja jednak zmieniła się, gdy informacje zaczęły być przesyłane drogą elektroniczną. Bo teraz nie chodzi przecież wyłącznie o listy, lecz także o transakcje finansowe, a wraz z rosnącym udziałem świata wirtualnego w życiu codziennym – również o wizerunek, rozmowy głosowe, preferencje seksualne, sposoby spędzania wolnego czasu i wiele innych kwestii.

Czy wysłalibyśmy pocztą list bez koperty, w którym zawarte będą wszystkie informacje dotyczące naszego życia, bez lęku, że ktoś je odczyta, a – co gorsza – wykorzysta do niecnych celów?

A podmiotów, którym obecnie trzeba zaufać, jest znacznie więcej niż na tradycyjnej poczcie. Wysyłając e-maila, musimy zaufać nie tylko administratorowi poczty, ale także choćby dostawcy internetu, twórcy programu pocztowego i systemu operacyjnego, producentowi komputera czy smartfona.

Szyfrowa wojna dotyczy milionów, a nawet miliardów ludzi i jest starciem państw z obywatelami oraz przedsiębiorcami.

Jej pierwsza odsłona miała miejsce w latach 90., gdy poszczególne państwa chciały kontrolować eksport czy zakazać upublicznienia protokołów szyfrowania. A jednocześnie próbowały zmuszać firmy telekomunikacyjne i informatyczne do umieszczania w telefonach i komputerach małych urządzeń otwierających organom ścigania – w razie potrzeby – furtkę do inwigilacji lub odczytania zaszyfrowanych danych.

Przeciwko jednemu i drugiemu protestował ruch cypherpunk.

Crypto war 1.0

Kryptografią jako narzędziem obrony praw obywatelskich interesowało się początkowo wąskie grono ekspertów z branży IT. Wymiana pomysłów odbywała się za pomocą listy dyskusyjnej.

Eric Hughes – matematyk, programista i jeden z twórców ruchu cypherpunk – w 1993 r. w „Manifeście cypherpunka” napisał: „My, cypherpunki, stawiamy sobie za cel zbudowanie systemu zapewniającego anonimowość. Bronimy naszej prywatności za pomocą kryptografii, anonimowej sieci e-mailowej, podpisów elektronicznych i elektronicznych pieniędzy. Nie możemy liczyć na to, że rządy, korporacje i inne pozbawione twarzy organizacje z dobrego serca zapewnią nam prywatność”.

Jak wyjaśniał Hughes, prywatność nie jest tym samym, co tajemnica. Tłumacząc obrazowo – każdy wie, że myjemy się nago, ale nie chcemy, by każdy nas wtedy oglądał. Był to jasny głos sprzeciwu wobec poglądu, który często jest powtarzany także dziś: że ten, kto nie ma nic do ukrycia, nie ma się czego obawiać.

Głos cypherpunków stał się ważny, gdy okazało się, że państwa nie mają ochoty wyzbywać się monopolu na kryptografię. Technologia używana dotychczas w celach militarno-wywiadowczych traktowana była niemal jak broń konwencjonalna i wiele krajów objęło jej eksport restrykcjami.

Właśnie dlatego kłopoty z wymiarem sprawiedliwości miał amerykański cypherpunk Phil Zimmermann, który stworzył program szyfrujący PGP (Pretty Good Privacy). Ponieważ wkrótce po opublikowaniu PGP stał się dostępny także poza granicami USA, służby państwowe rozpoczęły śledztwo, podejrzewając, że dokonano nielegalnego eksportu. Śledczy pracowali nad sprawą trzy lata, jednak nie zdecydowali się na postawienie zarzutów. Ostatecznie prawo w USA zostało zliberalizowane, co było punktem zwrotnym pierwszej kryptowojny.

Niemniej eksport kryptografii wciąż podlega restrykcjom, czego przykładem jest międzynarodowa umowa znana jako Porozumienie Wassenaar, dotycząca „kontroli eksportu broni konwencjonalnej oraz dóbr i technologii podwójnego zastosowania”. Zobowiązuje ona kilkadziesiąt krajów do ograniczeń w eksporcie narzędzi kryptograficznych przekraczających określony stopień skomplikowania.

Drugi front wojny otworzył się, gdy władze Stanów Zjednoczonych zaczęły dążyć do powszechnego wprowadzenia tzw. tylnych drzwi do telefonów komórkowych, które pozwoliłyby Narodowej Agencji Bezpieczeństwa na podsłuchiwanie rozmów.

Agencja opracowała chip szyfrujący mający taką właśnie lukę, naciskając na przedsiębiorców, by stosowali Clipper Chip w swoich produktach. Bez powodzenia. Dążenie do wprowadzenia instytucjonalnie sankcjonowanej technologii podsłuchiwania wobec zorganizowanego sprzeciwu spełzło na niczym.

Twarze cypherpunka

Każda wojna ma swoich bohaterów. Słowo cypherpunk szerszej publiczności jest kompletnie nieznane, ale jeśli spojrzeć na przedsięwzięcia, które stały się emanacją tej idei, wówczas okazuje się, że nie tylko kryptografia, ale sam cypherpunk odgrywa niemałą rolę w życiu większości użytkowników internetu, np. za pośrednictwem popularnych torrentów.

Protokół BitTorrent do wymiany plików w systemie P2P został stworzony przez Brama Cohena. Choć na ogół kojarzy się z piractwem komputerowym, to jest narzędziem, które zapewnia prywatność osobom pobierającym pliki. Nie są one przechowywane na żadnym konkretnym serwerze. Użytkownicy sieci pobierają je od siebie nawzajem poszatkowane na mniejsze części, więc kontrola nad ich wymianą jest ograniczona. A to spędza sen z powiek zarówno właścicielom praw autorskich, jak i służbom państwowym.

Kolejnym cypherpunkiem, który odcisnął swoje piętno na internecie, jest Jacob Appelbaum – współtwórca sieci Tor umożliwiającej anonimowe poruszanie się po internecie. Jej funkcjonowanie pozwala zatrzeć ślady danego komputera łączącego się z siecią.

Innym rycerzem kryptowojny jest Satoshi Nakamoto – to nazwisko, które stoi za powstaniem bitcoina i technologii blockchain. Kim jest Nakamoto – nie wiadomo. Wokół jego personaliów narosły legendy, ale to przede wszystkim internetowa persona, która publikowała wpisy na różnych forach, jeszcze zanim opracowała kod źródłowy najsłynniejszej kryptowaluty. Anonimowy elektroniczny pieniądz to jeden z fundamentów cypherpunku, o czym także pisał we wspomnianym już manifeście Eric Hughes: „Dla zachowania prywatności w społeczeństwie otwartym konieczny jest anonimowy system transakcji, tak jak dotąd transakcje gotówkowe”.

Do kryptoelity należy też Julian Assange – twórca WikiLeaks i współautor książki „Cypherpunks. Wolność i przyszłość internetu”.

Crypto war 2.0

Wojna, którą zapoczątkował ruch cypherpunk, odżyła w 2013 r. za sprawą Edwarda Snowdena, analityka NSA, amerykańskiego wywiadu elektronicznego. Uciekł on z kraju i ujawnił mediom, że rząd USA masowo podsłuchuje Amerykanów oraz obcokrajowców w internecie i sieciach telefonicznych. Amerykańscy operatorzy komórkowi są zmuszani do przekazywania danych klientów przez nakazy tajnego sądu w Waszyngtonie.

Bezpośrednim efektem rewelacji Snowdena był wzrost popularności niezależnych aplikacji szyfrujących komunikację, np. Telegram.

Wielkie koncerny, które Snowden zdemaskował jako przymusowych konfidentów, postanowiły udowodnić, że prywatność klientów leży im na sercu. W 2014 r. Apple wypuścił nowy system operacyjny dla iPhone’ów, który tak doskonale zabezpiecza dane, że włamać się do nich – bez zgody użytkownika telefonu – nie mógłby nawet sam Apple. Niedługo później tym samym tropem podążył Google.

Aż pod koniec 2015 r. doszło do strzelaniny w kalifornijskim San Bernardino, w której zginęło 14 osób. Sprawca Syed Farook był podejrzewany o związki z międzynarodówką terrorystyczną. I miał iPhone’a. Prowadzące śledztwo FBI zażądało od producenta, by pomógł złamać zabezpieczenie urządzenia, czego Apple nie chciał zrobić.

Szef firmy Tim Cook w liście otwartym pisał: „Jeśli rząd skorzysta z przepisów, by ułatwić sobie odblokowanie waszych iPhone’ów, będzie miał też moc dostępu do jakichkolwiek innych urządzeń przechowujących wasze dane. Rząd będzie mógł też rozszerzyć to naruszenie prywatności i zażądać, by Apple zbudował system inwigilacji do przechwytywania wiadomości, dostępu do waszych danych medycznych czy dokumentacji finansowej, śledzenia miejsc pobytu czy nawet przechwytywania sygnałów z mikrofonów i kamer – bez waszej wiedzy”.

FBI wniosło sprawę do sądu; stała się głośna na całym świecie.

Okazało się, że cypherpunk, co do zasady nieprzyjazny korporacjom, w jednej z nich znalazł potężnego sojusznika. Apple obawiał się bowiem, że jeśli ustąpi w sporze z rządem – czyli okaże się nielojalny wobec klientów oczekujących prywatności – to zacznie ich tracić.

Jak tłumaczył Sushovan Sircar z Uniwersytetu w Georgetown: „Na polu kryptografii rządzonym przez konkurencję i wolny rynek posiadanie furtki dostępu zmniejsza (…) konkurencyjność produktu”. To – zdaniem badacza – powoduje nieuchronność sporu o prywatność między rynkiem a państwem, które nie podlega regułom wolnego rynku.

Sprawa zakończyła się w sposób, który nikogo nie zadowolił. FBI wycofało pozew, ale tylko dlatego, że znalazło firmę zewnętrzną (nie ujawniono jaką), której udało się złamać zabezpieczenie iPhone’a zabójcy z San Bernardino.

Metoda odblokowania tego konkretnego telefonu działa rzekomo tylko w przypadku starszych iPhone’ów. Jednak w lutym br. izraelska firma Cellebrite, z której usług korzystał m.in. rząd USA, ogłosiła, że może włamać się do dowolnego telefonu Apple’a łącznie z najnowszym iPhone’em X. Trzeba po prostu wysłać zablokowany przez użytkownika aparat do Izraela, a zwrotną pocztą dostanie się go już bez zabezpieczeń, przy czym usługa kosztuje zaledwie 1,5 tys. dolarów!

Warto zwrócić uwagę, że metody szyfrowania wymyślone w latach 70. ubiegłego wieku – na których opierają się współczesne systemy bezpieczeństwa w internecie, bankach, komputerach, smartfonach itd. – są w teorii niemożliwe do złamania. No, chyba że ktoś rozwiąże problem matematyczny, na którego trudności opierają się wszystkie szyfry. Dopóki ten problem (nazywany hipotezą NP=P) nie zostanie rozwiązany, wszystkie przypadki łamania zabezpieczeń wynikają z niedoskonałej implementacji teoretycznie doskonałych szyfrów.

Rywalizacja szyfrantów i łamaczy szyfrów polega zatem obecnie na nieustannym doskonaleniu implementacji i szukaniu w nich dziur. Miliardy ludzi biernie biorą udział w tej odwiecznej wojnie, instalując w swoich komputerach i telefonach tzw. łatki bezpieczeństwa czy coraz to nowsze wersje systemu (iOS, Android czy Microsoft), które usuwają dziury wykryte w poprzednich wersjach systemu.

Rządzący nie ukrywają, że cywilna kryptografia – choć dziś powszechna – nie jest im w smak. Jednoznacznie wypowiadał się w tej kwestii m.in. były premier Wielkiej Brytanii David Cameron, który deklarował po zamachu terrorystycznym na redakcję „Charlie Hebdo”, że chciałby zakazać szyfrowanych komunikatorów, które nie posiadałyby tylnych drzwi dla władz. – Czy pozwolimy na istnienie środków komunikacji, które będą niemożliwe do odczytania? Moja odpowiedź brzmi: nie możemy na to pozwolić! – grzmiał polityk.

W dobie powszechnego i swobodnego dostępu do internetu osiągnięcie tego celu dla jakiegokolwiek rządu demokratycznego kraju jest ekstremalnie trudne. Zawsze znajdzie się jakiś cypherpunk, który udostępni całemu światu narzędzie chroniące prywatność. Trudno zabronić tworzenia takich programów, nie narażając się na zarzut naruszenia wolności słowa.

By prowadzić inwigilację, służby specjalne zapewne mają dyskretniejsze sposoby niż kontrowersyjne ustawy. Tym bardziej że internetowe trendy raczej sprzyjają odzieraniu z prywatności niż jej strzeżeniu. Większość użytkowników nawet się nie zastanawia, jak wiele można się o nich dowiedzieć, korzystając tylko z wyszukiwarki Google.

Aktywność w mediach społecznościowych często idzie w parze z ignorancją dotyczącą zasad ich funkcjonowania – do czego i przez kogo mogą być wykorzystane nasze dane. Nagłówki gazet i portali internetowych niejednokrotnie prezentowały historie przestępców, którzy dali się złapać, bo opublikowali dowody np. na Instagramie. W takiej sytuacji inwigilacja i łamanie szyfrów nie były nawet potrzebne.

W tym sensie trwa kryptowojna 3.0 – o dusze internautów. Jak dotąd cypherpunki ją przegrywają, ale np. popularność kryptowalut pokazuje, że walka jednak trwa. �