Nauka

Szokujące lekarstwa Rzymian. Co nimi leczono?

09 marca 2026

Szczegółowe informacje o szkoleniu dotyczącym rozpoznania i niszczenia przedmiotów wybuchowych, z danymi technicznymi, bojowymi, logistycznymi, nazwiskami instruktorów, wyciekły do osób postronnych. Zaangażowane w sprawę osoby korzystały z prywatnych skrzynek mailowych. Wojsko sprawę bagatelizuje, ale eksperci mówią o poważnym błędzie systemu i braku elementarnego kontrwywiadowczego BHP.

„Plan – Konspekt do przeprowadzenia zajęć ze Szkolenia Specjalistycznego z kursem oczyszczania terenu z przedmiotów wybuchowych i niebezpiecznych w dniu 27.11.2024 r.”, a w nim dokładne liczbowe informacje o „zabezpieczeniu materiałowo-technicznym”, „środkach wybuchowych” zużytych do szkolenia żołnierzy, nazwiskach instruktorów, celu i programie, koordynatach miejsc potencjalnie zagrożonych. Te, kolejne już w ciągu ostatnich miesięcy, informacje wyciekły w minionym tygodniu z Centrum Szkolenia Wojsk Inżynieryjnych i Chemicznych we Wrocławiu. Trafiły do osoby postronnej, cywilnej, nigdy niezwiązanej z wojskiem.

Jak do tego doszło? Sprawdziliśmy. Okazuje się, że materiał został wysłany przez porucznik A.G. z Centrum Szkolenia Wojsk Inżynieryjnych i Chemicznych z oficjalnej skrzynki wojskowej. Miał trafić na jej prywatną skrzynkę Gmail, ale – albo w wyniku błędu serwera, albo drobnej pomyłki w adresie – trafił do zupełnie innej osoby.

Dramat. Całkowite lekceważenie procedur bezpieczeństwa. Nie po to stworzono w wojsku zabezpieczony system, by teraz służbową dokumentację wysyłać na komercyjny, słabo zabezpieczony serwer.

– ocenia Przemysław Wójtowicz, najskuteczniejszy snajper w Afganistanie, były koordynator szkolenia snajperów w polskich Wojskach Lądowych. Autor głośnej książki Snajper wchodzi pierwszy dodaje:

My się straszymy wojną z Rosją, zbroimy, a oni się z nas śmieją, bo w durny sposób, obchodząc system, dajemy im wszystko na tacy.

Teoretycznie można by uznać, że to przypadek. Sytuacja jednostkowa. Problem w tym, że zdarzyło się to nie pierwszy raz, a nasze ustalenia wskazują, że żołnierze wrocławskiego Centrum częściej przesyłają sobie w ten sposób służbowe informacje.

Od trzech lat dostaję takie maile od ludzi z wojska, wysyłane na ich prywatne skrzynki pocztowe. I dzieje się tak, mimo że informowałam ich, że przesyłają je osobie całkowicie postronnej. Dzisiaj dostałam konspekt szkoleń z rozminowywania terenu, kto wie, co dostanę jutro.

— mówi nam nasza informatorka.

Wydaje mi się, że problemem nie jest wyłącznie to, że dokument trafił do osoby postronnej, ale także to, że trafił na prywatne, komercyjne serwery. Czy to tak naprawdę powinno działać?

Materiał nie ma klauzuli „tajne”. Jednak eksperci wskazują konkretne fragmenty i mówią o „odsłanianiu miękkiego podbrzusza” oraz o poważnym błędzie w działaniu systemu.

Jeżeli w wojsku, jednostce odpowiedzialnej za nasze bezpieczeństwo, używane są prywatne maile, to zawiodły procedury bezpieczeństwa. Taka możliwość powinna być tam całkowicie wyłączona. Higiena działań w takiej strukturze powinna opierać się wyłącznie na zabezpieczonych serwerach.

– ocenia Daniel Wysocki, ekspert ds. cyberbezpieczeństwa.

Kwestia bezpieczeństwa informatycznego, do której jeszcze wrócimy, to w tej historii wierzchołek góry lodowej.

Treści przesłane omyłkowo zostały wysłane do osoby o tym samym nazwisku, lecz niezwiązanej z Siłami Zbrojnymi. Są to materiały, które można znaleźć w powszechnie dostępnej literaturze czy też w Internecie.

– przekonuje kpt. Marek Gwóźdź, oficer prasowy Centrum Szkolenia Wojsk Inżynieryjnych i Chemicznych we Wrocławiu.

Czyżby? Sprawdziliśmy, czy rzeczywiście informacje, które żołnierze z Wrocławia przesyłają sobie na prywatne skrzynki, byłyby bezwartościowe, gdyby dostały się w ręce przeciwnika? I czy rzeczywiście są tak „dostępne w internecie”?

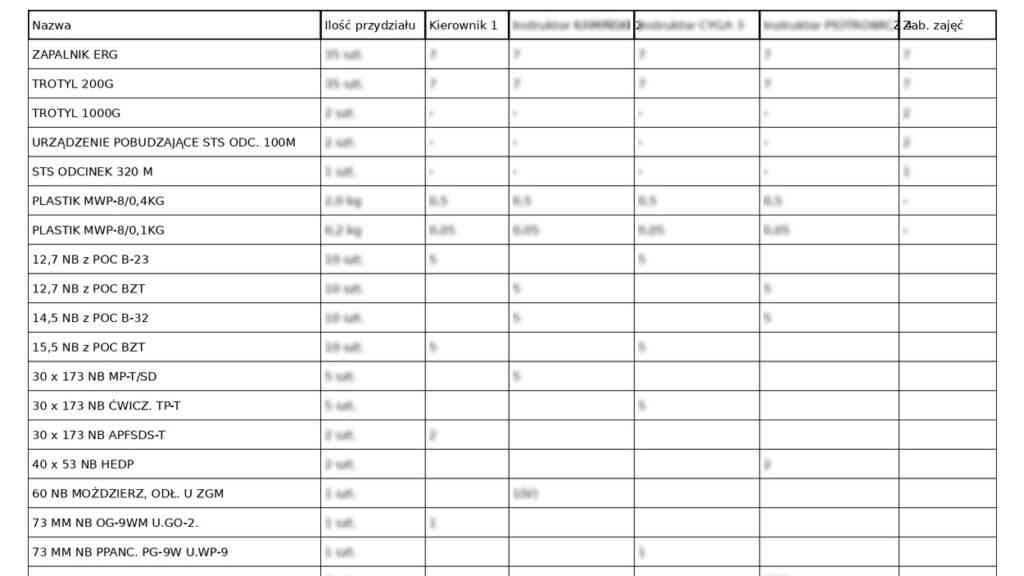

W materiałach, którymi dysponujemy, jest arkusz, który pod żadnym pozorem nie powinien znaleźć się na publicznie dostępnych stronach wojska. To szczegółowy wykaz przeznaczonych na ćwiczenia środków bojowych, ze szczegółowym podziałem na grupy szkoleniowe.

Znajdziemy w nim dokładnie rozpisane co do grama i sztuki informacje o rodzajach środków i amunicji użytej podczas szkoleń: zapalnikach ERG, trotylu, plastiku, pociskach do moździerza, NB APFSDS-T… Czego można dowiedzieć się z tych informacji? Na przykład tego, jakich konkretnie modeli zapalników wojsko użyło do ćwiczeń.

Przy analizie mozaikowej i potwierdzeniu tych danych wróg — wie jakie systemy stosują polscy żołnierze z Wrocławia i może dostosować swoje systemy minowe tak, by wykorzystać specyfikę ich działania do stworzenia pułapek na saperów. Na przykład przygotowując systemy minowe z „licznikami czasu”, zsynchronizowanymi z naszymi procedurami.

Dane te mówią analitykowi obcego wywiadu o zaawansowaniu technicznym kursu i tym samym przygotowaniu polskiego żołnierza, a także o zabezpieczeniu materiałowo-technicznym. W wykazie jest też informacja wskazująca, że do wytwarzania „bańki sygnałowej” wokół naszych saperów użyto konkretnego modelu urządzenia systemu walki elektronicznej.

W toku dalszej analizy i działań nieprzyjaciel może pozyskać np. u producenta informacje dotyczące tego modelu i zastosowanego w nim zasięgu skutecznego zagłuszania (stosowanego przez daną jednostkę wojska we Wrocławiu). To, zdaniem ekspertów naraża naszych saperów na niebezpieczeństwo.

Takie informacje nigdy nie powinny wychodzić na zewnątrz. Najkrócej mówiąc, na realnym polu bitwy nawet włączenie telefonu komórkowego, jeśli jego dane są znane nieprzyjacielowi, może oznaczać śmierć dla całego oddziału.

– komentuje Przemysław Wójtowicz.

Materiał pokazuje też liczbę grup szkoleniowych, liczbę instruktorów, nazwiska kadry instruktorskiej (znając dane specjalistów EOD, można zacząć budować ich profile osobowe – przyp. red.), strukturę organizacyjną kursu.

Te dane dla wywiadu mogą być wskaźnikiem skali ćwiczeń, zdolności produkcyjnej polskich specjalistów EOD, potencjału kadrowego, pozwalają szacować, czy polska armia w danym regionie przeprowadza szkolenia pełnoskalowe, czy ograniczone oraz określić profil zagrożenia, pod jaki jednostka się przygotowuje.

To, że coś nie jest informacją poufną, nie oznacza, że nie ma wartości. Wręcz przeciwnie – dla służb wrogiego nam państwa ma wartość olbrzymią. Dostęp do informacji o systemie szkoleń, do nazwisk instruktorów, do danych pozwalających oszacować, czym się kierujemy, w którą stronę chcemy się rozwijać, jest dla nich bezcennym materiałem do analizy.

– potwierdza dr Klara Spurgjasz, ekspertka ds. bezpieczeństwa.

Podchodząc do tego w taki sposób, sami podajemy im te informacje na tacy. Odsłaniamy miękkie podbrzusze.

Dokument, choć zawiera informacje, które mogłyby być wykorzystane przez służby przeciwnika, w pewnej, opisowej i kontekstowej części to rzeczywiście informacje dostępne w literaturze czy dokumentach NATO. Jednak sposób wysyłki służbowej dokumentacji – przesyłanie materiałów służbowych na prywatne skrzynki – rodzi pytania o kontrwywiadowcze bezpieczeństwo i nadzór nad obiegiem informacji w jednostce i szerzej: w Siłach Zbrojnych RP.

Jak bowiem pisaliśmy – do naszej informatorki – takie informacje z wojska trafiły kolejny raz w ciągu ostatnich trzech lat.

Jesienią ubiegłego roku na prywatny adres Gmail wspomnianej por. A.G. major Tomasz C. chciał wysłać (z wojskowej skrzynki) „prezkę” dotyczącą Tarczy Wschód. Chciał, bo serwery Gmaila sprawiły, że materiał dotarł do naszej informatorki.

Na informację zwrotną od niej, że nie jest właściwym adresatem, major odpisał, że przeprasza, i dodał: „Proszę usunąć wiadomość i najlepiej zapomnieć o zaistniałej sytuacji”, załączając w korespondencji uśmiechnięte ikonki.

W zakresie przesłania kilka miesięcy wcześniej tej samej osobie prywatnej prezentacji materiały w niej zawarte o klauzuli jawnej stanowiły zbiór danych dostępnych na naszej stronie internetowej, nie dotyczyły NPOiO Tarcza Wschód, a jedynie zawierały logo tego programu.

– zapewnia kpt. Marek Gwóźdź, rzecznik wrocławskiego CSWIiCh.

I przekonuje:

Na marginesie pragniemy zauważyć, że wszelkie materiały wrażliwe, wartościowe itd. zostałyby po pierwsze oznaczone stosowną klauzulą, a po drugie systemy bezpieczeństwa informatycznego eksploatowane w instytucji uniemożliwiłyby przesłanie ich na adresy mailowe poza systemem.

Przemysław Wójtowicz, gdy przedstawiamy mu stanowisko wojska, reaguje ironicznym śmiechem.

Czemu się temu nie dziwię? Dzisiaj w wojsku funkcjonują z jednej strony zabezpieczone serwery, a z drugiej strony żołnierze używają, ba — są nakłaniani — do zakładania prywatnych kont na WhatsAppie czy Signalu, by wymieniać się informacjami o ćwiczeniach i manewrach. Nie wjedzie pan na jednostkę chińskim samochodem, ale wejdzie z chińskim telefonem.

— mówi znany snajper.

Jak jednak pokazują zaistniałe sytuacje, system bezpieczeństwa nie działa, jeśli procedur nie przestrzega odpowiedzialny za to człowiek. A sprawa bynajmniej nie jest tak błaha, jak próbuje to przedstawiać rzecznik wrocławskiej jednostki.

Samo wysyłanie służbowej poczty w takiej jednostce jest bardzo niepokojące. Informacje rozpowszechniane tą drogą można łatwo pozyskać, zmapować i wykorzystać w bardzo różny sposób, choćby podszywając się pod osobę, która takie maile wysyła, wprowadzić złośliwy „plik” i zdobyć dostęp do cennych danych.

– wskazuje Daniel Wysocki, ekspert ds. cyberbezpieczeństwa.

To, o czym mówi nasz rozmówca, to np. tzw. spear phishing. Osoba wykorzystująca prywatną, niezabezpieczoną pocztę do służbowej korespondencji jest łatwym celem ataku. Wystarczy, podszywając się pod przełożonego, odesłać maila z infekującym system wirusem pod pretekstem: „Bardzo dobry konspekt ćwiczeń, ale naniosłem poprawki, zobacz”.

System bezpieczeństwa nie działa też, jeśli sytuacja powtarza się od lat, a osoby za to odpowiedzialne nie wyciągają wniosków. Przed opisywanymi przez nas przypadkami miał bowiem miejsce jeszcze jeden w 2023 r.

W identyczny sposób wyciekła – wysłana na prywatną Gmailową skrzynkę porucznik z wrocławskiej jednostki – korespondencja dotycząca szkolenia NATO EOD SOT i związanego z tym kursu. Autorem maila był kpt. Robert Braun z Armii Republiki Czeskiej, zastępca szefa Wydziału Szkolenia i Treningu EOD.

Jak pokazał czas – mimo informacji o błędzie – żołnierze z tej jednostki dalej w służbowej korespondencji korzystają z prywatnych skrzynek mailowych.

Kolejny raz dotykamy problemu, który pojawia się u nas w różnych okresach, w różnych odsłonach: podatności na atak wrogich służb. Te sytuacje pokazują, że my tę podatność tworzymy sami. Ludzie, którzy są odpowiedzialni za nasze bezpieczeństwo, nie znają kontrwywiadowczego BHP. Taką niefrasobliwością otwieramy możliwość ataku na nasz system.

– mówi dr Klara Spurgjasz.

Eksperci, z którymi rozmawialiśmy, zwracają uwagę, że choć tym razem z wojska wyciekły jawne informacje, to nawet one, jak i cała sytuacja są niedopuszczalne.

Dajemy wrogim nam państwom prezenty. Takim beztroskim wysyłaniem poczty z prywatnych skrzynek pocztowych, wrzucaniem każdej pozornie jawnej informacji do systemu publicznego. Niemal każda jednostka ma swój profil na FB, zdjęcia żołnierzy, nazwiska, sprzętu wojskowego na wyposażeniu jednostki, czasem zdjęcia rodzin. Bezcenny prezent dla białego wywiadu, nie tylko jeśli chodzi o profilowanie żołnierzy przez obce służby.

—ocenia Przemysław Wójtowicz.

Przeczytaj również: W razie wojny nie opuścisz Polski. Mobilizacja będzie błyskawiczna

Ta historia pokazuje, że problem ma charakter systemowy: korzystanie z prywatnych skrzynek e-mail w korespondencji służbowej, przechowywanie danych na komercyjnych serwerach, brak kontroli nad metadanymi, ryzyko nieautoryzowanego dostępu oraz możliwość wykorzystania zebranych informacji do analiz wywiadowczych. A to wszystko jest wskaźnikiem obniżonej odporności środowiska operacyjnego.

Cały czas jesteśmy słabi w tych samych miejscach. Widać to szczególnie w środowisku politycznym, że panuje złudne poczucie komfortu i bezpieczeństwa, przekonanie, że nic nam nie grozi. A przecież, chociażby doświadczenia ostatnich trzech lat pokazują, że cały czas jesteśmy atakowani przez służby wrogich nam państw, że szukane są furtki dostępu do systemów i informacji wewnętrznych.

– konkluduje dr Spurgjasz.

Kapitan Marek Gwóźdź, oficer prasowy Centrum Szkolenia Wojsk Inżynieryjnych i Chemicznych we Wrocławiu w uprzejmym mailu- z jednej strony sprawę bagatelizuje, z drugiej stara sie przekonać, że odpowiednie procedury bezpieczeństwa będą jeszcze ściślej realizowane. To wizerunkowa próba ratowania całej sytuacji.

A co na to Ministerstwo Obrony Narodowej? W czwartek, w ubiegłym tygodniu, zapytaliśmy resort, prosząc o pilną odpowiedź m.in:

Do chwili obecnej Holistic News nie otrzymał odpowiedzi na nasze pytania. „Pracujemy nad tym, potrzebujemy więcej czasu” – usłyszeliśmy w poniedziałek. Do sprawy będziemy więc wracać.

Życzymy udanych zakupów!

Redakcja

Dziękujemy, że przyczytałeś artykuł do końca. Jesli chcesz, możesz wesprzeć naszą pracę: